팔로알토 네트웍스, 마이크로소프트 익스체인지 서버 취약점 관련 대응 조치 제시

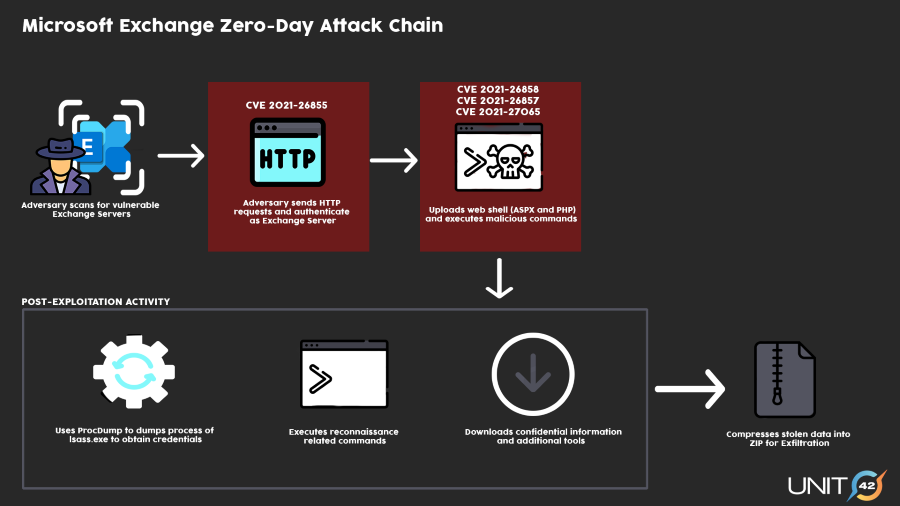

마이크로소프트의 익스체인지 서버(Exchange Server)에서 중대한 보안 취약점 4개가 발견됐다. 이번에 발견된 제로데이 취약점은 공격자가 익스체인지 서버에 접근해 장기적인 접근 권한을 보유하게 한다. 전세계적으로 수만 곳의 조직이 이 취약점 악용 대상으로 보안 패치가 제공되기 전, 2달 이내에 막대한 규모의 공격이 일어날 수 있는 것으로 알려졌다.

글로벌 차세대 보안 기업 팔로알토 네트웍스(Palo Alto Networks, 지사장 이희만)는 지난해 인수한 공격 표면 관리 전문 기업 익스팬스(Expanse Inc.) 플랫폼을 통해 원격 측정 결과를 수집하여, 전세계 12만 5천개 이상의 서버가 패치 되지 않은 상태라고 밝혔다.

팔로알토 네트웍스는 익스체인지 서버 취약점과 관련된 악의적인 활동이 급증함에 따라 위협을 평가하고 이해할 수 있도록 공격 기법을 시각화 한 ‘아톰 뷰어(Unit 42 ATOM Viewer)’를 제공하고, 필요한 경우 사고 대응 팀을 통해 지원하고 있다. 이와 함께 팔로알토 네트웍스는 잠재적인 위협 대응 4단계 플레이북을 제시했다.

(1) 패치 대상 버전 점검

제로데이 취약점이 해당되는 서버는 2013, 2016, 2019 버전이며, 익스체인지 온라인(Exchange Online)은 영향을 받지 않는다. 2010은 2013, 2016, 2019와 같은 공격 체인에서는 취약하지 않지만, 마이크로소프트는 이 버전에 대한 CVE-2021-26857 패치를 릴리즈 한 바 있다.

마이크로소프트에서는 외부/인터넷에 연결된 서버를 우선적으로 다루되 모든 익스체인지 서버에 업데이트를 설치할 것을 권장하고 있다. 인터넷에 연결되어 있지 않더라도 다른 방법을 통해 네트워크에 대한 액세스가 이루어진 경우 취약성을 이용할 수 있기 때문이다.

(2) 패치 설치 및 보안 확보

대역외(out-of-band) 보안 업데이트를 설치해야 하는데, 즉시 업데이트 및 패치를 실행할 수 없는 경우, 공격 가능성을 줄일 수 있는 몇 가지 완화 조치를 취할 수 있는데, 이러한 작업은 패치를 완료할 때까지 일시적이어야 한다.

팔로알토 네트웍스 차세대 방화벽의 위협 선제 방어(Threat Prevention) 콘텐트 팩 8380 및 이후 버전에서는 익스체인지 서버의 인바운드 트래픽에 대해 SSL 암호 해독을 사용하도록 설정한 경우 이러한 취약점으로부터 보호할 수 있다. 또한 익스체인지 서버에 코어텍스 XDR(Cortex XDR)을 사용하는 경우 공격에 사용되는 웹쉘(webshell) 활동을 탐지하고 차단한다.

초기 공격에는 익스체인지 서버 포트 443에 신뢰할 수 없는 연결을 설정할 수 있는 기능이 필요하다. 신뢰할 수 없는 사용자로부터 시스템에 대한 액세스를 제한하여 이를 차단할 수 있다. VPN을 통해 이미 인증된 사용자로부터 시스템에 대한 액세스를 허용하거나, 방화벽을 사용하여 특정 호스트나 IP 범위에 대한 액세스를 제한해야 한다. 이러한 완화 조치는 초기 공격에만 유효하며, 공격자가 이미 네트워크에 대한 액세스 권한을 가지고 있거나 관리자가 악의적인 파일을 열 수 있는 경우, 공격 체인의 다른 부분이 위협에 노출되는 것을 피할 수 없다. 보다 자세한 내용은 팔로알토 네트웍스의 위협 평가 지침을 참고할 수 있다.

(3) 보안 침해 여부 확인

이러한 취약점이 활동하게 된 시점은 한 달 전이며, 가장 빠르게 나타난 공격 징후는 1월 3일경이다. 취약한 소프트웨어를 보유한 조직에서는 모두 서버가 손상되었는지 확인해야 하며, 시스템을 패치하더라도 이미 시스템에 배포된 멀웨어는 제거할 수 없다. 아웃룩 웹 액세스(Outlook Web Access) 및 익스체인지 웹 서비스(Exchange Web Services)가 인터넷에 노출된 경우 공격을 입지 않았다고 입증하기 어렵다면, 침해되었을 가능성이 높다.

마이크로소프트는 익스체인지 서버에서 이러한 악용에 대한 손상 징후를 확인하기 위해 파워쉘(PowerShell) 및 Nmap 스크립트를 릴리스 했다. 또한 동일한 링크에서 사용할 수 있는 다른 스크립트도 릴리스 됐다. 이 스크립트에는 특정 익스체인지 버전에 대한 파일과 익스체인지 서버의 가상 디렉터리 간의 파일 차이가 표시되어 있다. 또한 미국 사이버 보안 담당기관 CISA(Cybersecurity & Infrastructure Security Agency)에서도 관련 전술, 방법 및 절차(TTP)를 발표했다.

(4) 사고 대응 팀과 협력

익스체인지 서버가 침해되었다고 판단되는 경우 어떤 시점에서든 이 취약성에 대한 보호 조치를 즉각 취해야 한다. 추가적인 시스템 피해를 막을 수 있기 때문이다. 대역외 보안 업데이트를 설치하는 것이 가장 중요하지만, 이미 설치된 멀웨어 및 네트워크에 이미 존재하게 된 위협 요인들은 제거할 수 없다.

이러한 취약점으로 인한 잠재적인 영향에 주목해야 하는 이유는 공격자의 지속적인 활동과 이들의 공격을 전달하는데 악용되기 때문이다. 취약점을 악용하는 행위가 비즈니스를 당장 중단시킬 수는 없으나, 민감 정보와 시스템에 액세스 할 수 있음은 분명한 사실이다. 비즈니스 이메일에 액세스하면 피싱 공격으로 이어질 가능성도 있다.

팔로알토 네트웍스는 침해 사고에 대해 대응 전략을 고민하는 조직들을 위해 크립시스(Crypsis) 컨설팅 서비스를 제공하고 있다.

이향선기자 hslee@nextdaily.co.kr

[알림] 전자신문인터넷과 넥스트데일리는 오는 3월 25일 목요일 오전 10시부터 오후 4시까지 “2021 데이터 인텔리전스 & 시큐리티” 무료 온라인 컨퍼런스를 개최한다. 이번 컨퍼런스에서는 데이터 산업의 주요 글로벌 리더 기업들의 데이터 관련 기술과 활용 정보를 소개한다. 기업들이 데이터 활용에 필요한 인사이트를 얻고 비즈니스를 향상시키는 효율적인 솔루션 도입과 활용 방안을 다양한 사례를 통해 제시한다.