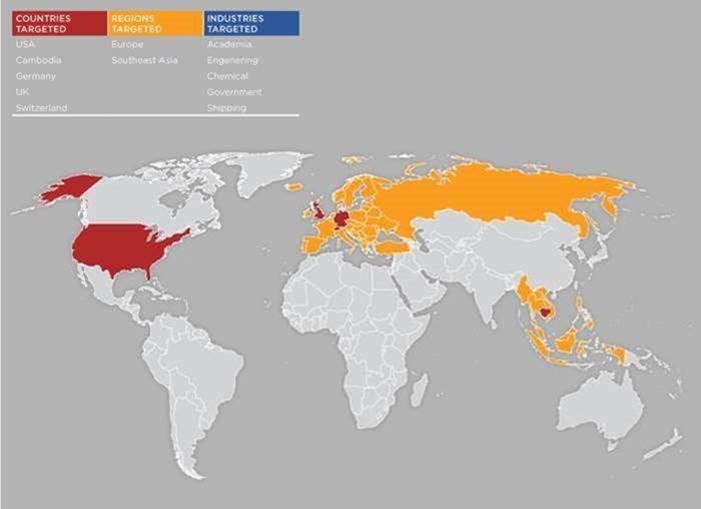

파이어아이(FireEye)의 조사에 따르면 중국 사이버 첩보조직인 템프페리스콥(TEMP.Periscope)가 캄보디아의 선거 시스템과 관련된 다수의 기업체에 위협을 가한 것으로 밝혀졌다. 또한, 캄보디아 이외에도 동아시아, 미국, 유럽 등 전 세계에 걸쳐 사이버 공격을 가하고 있다는 사실도 드러났다.

‘템프페리스콥’, 중국 기반의 APT 공격 유형과 같아

템프페리스콥은 올해 7월 29일에 열릴 총선을 관리하는 캄보디아 정부 기관에 위협을 가할 뿐만 아니라 반대세력도 노리는 활동을 보였다. 템프페리스콥은 미국의 방위산업기지와 유럽의 화학회사 등, 다른 기존 타겟을 대상으로 한 다양한 공격 활동에도 동일한 악성 인프라를 사용했다.

템프페리스콥는 광범위한 침입구조 및 다양한 악성 툴을 통해 대규모 피해자를 겨냥하는 데 이는 전형적인 중국 기반의 지능형 지속 공격(advanced persistent threat, 이하 APT)과 같은 유형이다. 파이어아이는 이러한 조직활동이 중국정부에 캄보디아 선거와 국정운영에 대해 넓은 가시성을 제공한다고 예측한다. 또한 템프페리스콥은 동시다발적으로 여러 피해자 조직에게 대규모 침해공격이 가능하다.

파이어아이는 과거 템프페리스콥과 관련 있을 거라 추측한 툴셋을 관찰하고, 그들의 공격대상이 과거에 알려진 중국 기반 APT 조직과 밀접한 점을 발견했다. 또한 파이어아이는 명령 및 제어 (command and control, C2) 서버에 원격으로 액세스 및 관리에 사용된 중국 하이난 소재의 IP 주소를 확인했다.

템프페리스콥은 늦어도 2013년경부터 활동하기 시작했으며, 주로 해양 관련 엔지니어링 회사, 해운업, 제조업, 방위산업, 정부기관 및 학술조사 대학교 등을 공략해왔다. 이 조직은 전문 컨설팅 서비스, 하이테크 산업, 헬스케어, 매체 및 출판 기관 등을 공격 대상으로 삼은 경우도 있었다.

민간기업들도 공격대상

파이어아이는 템프페리스콥이 통제하는 것으로 의심되는 세 개의 인터넷 공개 목록 상의 파일들을 분석했으며, 이를 통해 조직의 목적, 공격 전략 및 수많은 기술 검증에 대한 정보를 확인했다. 세 가지 서버 모두 인터넷에 공개된 목록으로, 자격 정보가 없더라도 접근할 수 있었다. 공개된 공격 전략은 늦어도 2017년 4월경부터 캄보디아 선거에 가장 집중하고 있는 현재 시점까지 포함된 것으로 보인다.

세 개 서버의 로그를 조사한 결과, 중국 하이난에서 잠정적 사이버 공격자의 IP주소를 추적할 수 있었다. 또한 다양한 지역에 걸쳐 교육, 항공, 화학, 방위, 정부, 해양 및 기술 산업 분야 등의 피해 조직을 노린 악성코드와 컨트롤 체크인(control check-in)에 대한 정보도 발견했다. 서버의 파일들은 기존에 이미 확인된 악성코드인 ‘에어브레이크(AIRBREAK)’, ‘스캔박스(SCANBOX)’를 비롯해 ‘대드보드(DADBOD)’ 등 새로운 악성코드도 포함한다.

캄보디아 정부 기관 등을 노렸던 악성 인프라는 아시아, 유럽, 북미 지역의 교육, 항공, 화학, 해양, 기술 등 다양한 산업의 민간기업을 상대로도 사용되었다. 이 사이버 공격 중 많은 위협이 해양 및 방위 산업을 대상으로 한 템프페리스콥의 공격 활동과 비슷한 양상을 보이고 있다. 파이어아이는 아시아 지역에서도 활동하는 유럽 화학회사를 대상으로 한 사이버 위협 또한 발견했다. 이는 템프페리스콥이 템프페리스콥이 전 세계적으로 비즈니스의 위협이자, 특히 아시아 관련 사업에 위협적이라는 사실을 나타낸다.

미래 사이버 공격의 예측도구, 스캔박스

중국 기반의 사이버 첩보 조직이 주로 사용하는 스캔박스(ScanBox)는 공격자의 정찰 활동을 돕는 프레임워크로, 스캔박스가 심어진 웹사이트를 방문하는 이용자의 시스템을 감염시키는 기능을 가지고 있다. 스캔박스가 활성화된 서버인 ‘mlcdailynews[.]com’은 현재 캄보디아의 정치 캠페인 및 폭넓은 활동에 대한 기사를 제공하며, 이 서버에서 있는 기사들은 주로 러시아와 NATO 등, 미국과 동아시아 간 지정학적인 수익구조에 관련된 대상을 상대로 작성되었다.

피해자들은 대부분 전략적으로 손상된 웹사이트나 미끼성 기사가 있는 악성 링크 첨부 이메일을 통해 스캔박스 서버로 유인된 것으로 보인다. 미끼로 쓰인 기사는 실제 온라인상에서 쉽게 이용 가능한 오픈 소스 보도자료들로, ▲프레시뉴스 ‘북미정상회담_싱가폴의 역할’ ▲로이터 ‘북미회담, 조건 달린 평화 선언’ ▲U.S. 뉴스 '트럼프, 주한미군 군사훈련 연기’ 등 스캔박스 서버에 복사된 기사들이 확인됐다.

사이버 공격이 국제 정세에도 관련

파이어아이는 이 공격그룹이 해양산업을 공략한다는 것은 인지하고 있었지만, 새로 발견한 사이버 위협을 통해 이들이 전략적으로 중요한 국가의 정치 체계 역시 노린다는 사실을 발견했다. 캄보디아는 ASEAN 등 국제 포럼에서 남중국해 분쟁에 관련해 중국의 든든한 후원자이자 중요한 파트너였다. 이코노미스트의 민주주의 지수에 따르면 캄보디아는 ‘독재정치’로 구분되어 있지만, 최근 발생한 말레이시아의 정권교체는 중국에게 충격적인 반전으로 다가왔다. 이는 중국이 7월 29일 예정인 캄보디아의 선거를 앞두고 캄보디아를 감시망에 포함하게 된 이유로 보인다.

이에 따라 중국이 캄보디아 선거를 총괄하는 선거관리위원회를 공격 대상으로 삼은 것은 몹시 중요한 사안이다. 아직은 이 위협이 인텔리전스 수집이 목적인지, 더욱 복잡한 사이버 공격에 대한 준비인지 정확히 알기에는 정보가 부족하다. 하지만 구체적인 목적을 막론하고 이번 이슈는 전세계를 통틀어 가장 최근에 생긴 공격적인 민족국가 선거공격의 표본이라고 할 수 있다.

파이어아이는 앞으로 템프페리스콥이 더 넓은 범위의 정부기관, 국제 기구 및 민간산업을 공략 할 것으로 예측한다. 그러나 이 그룹이 해양 산업에 가장 집중할 지 몰라도, 몇 개 사건을 통해 이들이 동남아시아에서 사업을 운영하는 유럽 기업과 연안 지역 국가의 내정을 비롯해 광범위한 활동 범위를 보인다는 사실을 알 수 있다. 파이어아이는 템프페리스콥이 가까운 미래, 이 지역에서 활동하는 조직에게 치명적인 위협이 될 것으로 예상한다.

이향선기자 hslee@nextdaily.co.kr

관련기사

- ‘SGA솔루션즈, 차세대 보안 솔루션 세미나’… APT 보안과 인증 기술, 시장 공략법 제시

- 북한 해킹 그룹 APT37 활동지역 확대 중…고강도 위협 대응 급선무

- 6∙13 지방 선거에 예상되는 사이버 공격

- 딥러닝∙AI∙분석기술 통합한 ‘파이어아이 이메일 보안 솔루션’ 출시

- 미 국무성 가장한 APT29 피싱 캠페인 감지돼…이메일 링크와 압축파일 다운로드 주의

- 러시아 정부 연구소, 산업제어시스템 악성코드 ‘트리톤’ 공격 관련

- 광고 가장한 랜섬웨어 배포처 ‘멀버타이징’ 기승

- 머신러닝 기반 엔드포인트 보안 ‘멀웨어가드’…멀티 IT 환경서도 강해

- 보안 취약한 아태지역, 침해 탐지까지 무려 5배 시간 걸려